Адресация сети и архитектура

Довольно сложно понять, как можно использовать в программе безопасности сетевую архитектуру и схемы адресации. Следует помнить, что целью обеспечения живучести сети является обеспечение передачи информации даже в случае сбоев, атак и других происшествий. Правильно выбранная сетевая адресация и архитектура сети поможет в достижении этих целей с помощью правил, требующих тщательного планирования, и особого внимания к элементам адресации сети, а также к возможности расширения сети.

Планирование сети

Уровень планирования сети зависит от размера организации. Организация с небольшим количеством узлов может работать в объединенной сети с простыми сетевыми технологиями. Они основываются на доверительных отношениях, базирующихся на непосредственных контактах. Однако даже небольшим организациям имеет смысл использовать архитектуру сети, базирующуюся на управлении доступом.

Другой подход к этому вопросу называется "управлением трафиком". Сетевые планировщики могут помочь в ограничении доступа к секретным и важным данным, изолируя системы поддержки и сети от основного сетевого трафика. Для этого существует множество технологий, в том числе ограничительные шлюзы, брандмауэры и воздушные зазоры (air gaps). Тем не менее, независимо от используемой технологии, можно разработать правила, предписания которых будут гарантировать, что в планировании сети будет рассматриваться использование архитектуры в качестве механизма защиты информации.

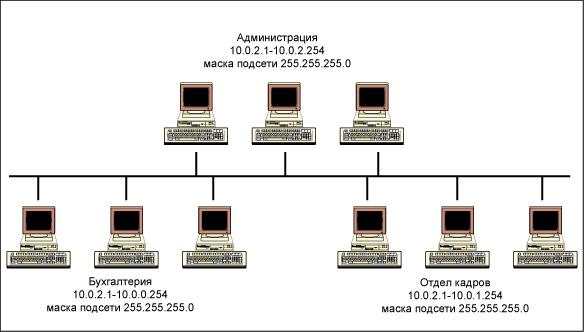

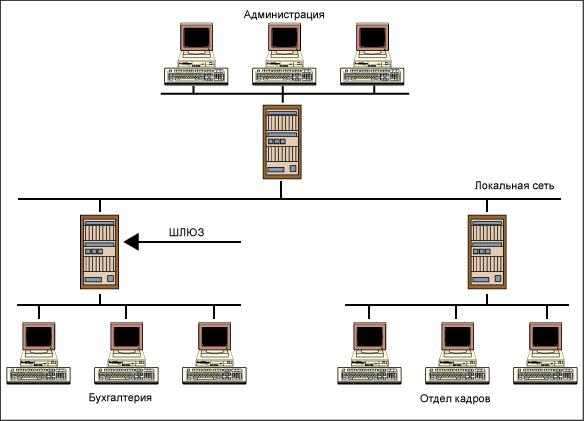

Например, можно строить политику безопасности, используя определенную архитектуру сети в небольшой компании, в которой меньше 50 пользователей, очень немногочисленный персонал и маленький отдел бухгалтерии. Системы в таких компаниях содержат важную информацию, которая, по крайней мере, в отношении трудовых ресурсов, должна быть защищена законом. Изначально администраторы размещали такие системы в сети и полагались на создание подсети, используя адреса и сетевые маски. Входящий и исходящий трафик связывал такие системы с единой сетью, в которой были расположены другие системы офиса. Компания хочет обеспечить более высокий уровень управления потоками информации между этими системами. Это решается путем отделения административных систем от остальных систем организации и использования шлюза для управления трафиком. На рис. 5.1 изображена сеть и предлагаемые изменения в ней. Чтобы они были осуществлены, необходимо дополнить правила безопасности формулировкой, наподобие следующей:

Отдел кадров, бухгалтерия и другие административные системы должны быть физически отделены от основной сети, чтобы таким образом управлять входящими и исходящими потоками информации в этих системах.

— Регулярная проверка качества ссылок по более чем 100 показателям и ежедневный пересчет показателей качества проекта.

— Все известные форматы ссылок: арендные ссылки, вечные ссылки, публикации (упоминания, мнения, отзывы, статьи, пресс-релизы).

— SeoHammer покажет, где рост или падение, а также запросы, на которые нужно обратить внимание.

SeoHammer еще предоставляет технологию Буст, она ускоряет продвижение в десятки раз, а первые результаты появляются уже в течение первых 7 дней. Зарегистрироваться и Начать продвижение

Рис. 5.1. Сеть, включающая подсети, реконфигурированная для отделения административных систем. Обратите внимание, что реконфигурированная сеть не требует специфических адресов

Отметим, что в формулировке правил ничего не говорится о том, каким образом должно быть осуществлено это отделение. Это позволяет использовать новые технологии или оригинальные подходы без необходимости изменений в документах политики. Кроме того, ничего не говорится о том, каким образом будет осуществляться управление информацией. Автор в практической своей работе столкнулся со случаями, когда некоторые люди предлагали составить формулировку правил, которая устанавливала бы определенные требования к типу фильтрации или маршрутизации. Не стоит вводить такие требования, поскольку они могут измениться вместе с технологией, и придется обновлять документы политики.