Подход к Internet

Логично начинать писать правила, подходя к теме с парадного входа. Ваш подход к Internet может основываться на одной из нескольких технологий и требовать особой конфигурации аппаратных средств. После подключения к Internet этот подход станет основным для всех вспомогательных служб и сделает доступным для внешнего мира некоторые или все сети организации, а также предоставит сотрудникам вашей организации доступ к внешним сетям. Когда автор книги сотрудничал с различными компаниями по разработке правил безопасности Internet, он выделял два основных вопроса в этой работе.

- Правила, регламентирующие создание интерфейса с Internet

- Каким службам будет дозволено пользоваться этим интерфейсом

Вопросы архитектуры

Правил безопасности интерфейса с Internet может быть разработано столько же, сколько существует различных технологий для подключения организации к миру Internet. Независимо от используемых технологий неизменным остается то, что интерфейсные протоколы не предоставляют никакой защиты. Существуют и дополнительные вопросы, касающиеся протоколов туннелирования, но их мы обсудим позже в разделе "Виртуальные частные сети, экстрасети, интерсети и другие туннели". Целью разработки правил определения архитектуры является обеспечение безопасности интерфейса во время связи через Internet, и, в то же время, чтобы безопасность не являлась препятствием нормальному доступу к Internet.

Одна из проблем, с которыми можно столкнуться при разработке правил работы в Internet для вашей организации, заключается в необходимости учитывать уже существующую архитектуру вместо того, чтобы создать ее по "лучшему образцу". Если вы захотите существенно модернизировать архитектуру, вполне вероятно, что возникнет очень сильное противодействие вашим предложениям. Следует помнить, что правила и процедуры претворения их в жизнь представляют собой эволюционный процесс, и легче достигнуть своей цели путем пошаговых изменений, которые можно было бы предлагать во время каждой очередной модернизации системы.

Правила управления входящим трафиком

Первое, о чем думают люди при обсуждении управления поступающим от Internet информационным потоком, – это брандмауэр. Брандмауэр представляет собой устройство, которое помогает управлять трафиком, обеспечивая реализацию жестких правил, устанавливающих, что допускается к поступлению в сеть и что может выходить из сети. Средствами управления сетевым трафиком являются не только брандмауэры. При разработке правил управления трафиком необходимо учитывать размещение брандмауэра в сети и режим его работы.

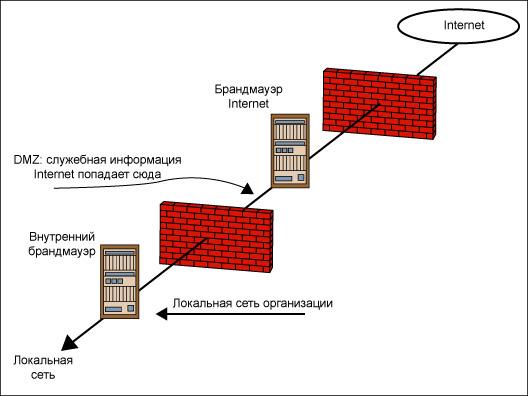

Несмотря на то, что существует множество способов сконфигурировать подключение к Internet, я предлагаю любой организации рассмотреть только два типа архитектуры, позволяющих разделить трафик Internet и сеть организации. Они изображены на рис. 6.1 и рис. 6.2. Оба эти метода основываются на создании сегмента сети, который обеспечивает защиту от Internet и является дополнительным элементом защиты сети организации. Архитектура такого типа подразумевает создание так называемой демилитаризованной зоны (DMZ – DeMilitarized Zone) или защищенной локальной сети (LAN – Local Area Network), которая является одним из типов изолированного сегмента сети. На рис. 6.1 изображена общепринятая архитектура, в которой для изоляции сегмента сети создается DMZ с помощью двух брандмауэров. В данной архитектуре брандмауэр Internet используется в качестве фильтра для ограничения трафика из Internet, а внутренний брандмауэр обеспечивает дополнительную защиту локальной сети организации.

— Регулярная проверка качества ссылок по более чем 100 показателям и ежедневный пересчет показателей качества проекта.

— Все известные форматы ссылок: арендные ссылки, вечные ссылки, публикации (упоминания, мнения, отзывы, статьи, пресс-релизы).

— SeoHammer покажет, где рост или падение, а также запросы, на которые нужно обратить внимание.

SeoHammer еще предоставляет технологию Буст, она ускоряет продвижение в десятки раз, а первые результаты появляются уже в течение первых 7 дней. Зарегистрироваться и Начать продвижение

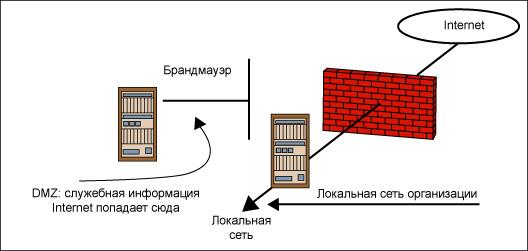

Другой способ обезопасить сетевой трафик – создать сегмент DMZ, который направляет трафик Internet в отдельную часть сети (рис. 6.2). Преимуществом такой архитектуры является то, что требуется только один брандмауэр, который направляет трафик так, что он не попадает в сеть организации. Какую бы архитектуру вы ни выбрали, важно создать участок сети, обслуживающий запросы Internet, который защитит внутреннюю сеть организации от нежелательного трафика, но при этом позволяет пользователям организации получать доступ к Internet.

Рис. 6.1. Архитектура сети, в которой DMZ создается с помощью двух брандмауэров, чтобы изолировать системы, обслуживающие пользователей Internet

Рис. 6.2. Архитектура сети, в которой DMZ создается с помощью одного брандмауэра, чтобы создать изолированную сеть, обслуживающую пользователей Internet